Entidad Certificadora

Cada vez se hace más necesario proteger las comunicaciones (servidores Web, correo, SQL, Escritorio Remoto, conexiones VPN), identificar correctamente un equipo o usuario, cifrar correos o archivos, firma electrónica, etc… Uno de los métodos que tengo para llevar a buen puerto este requisito son los CERTIFICADOS.

¿Los certificados? ¿No es lo de Hacienda?

Si, pero es muchas más cosas. El uso de poder hacer la declaración de la Renta a Hacienda es una de las aplicaciones que tienen, pero hay muchas más.

¿Sirve cualquier certificado?

Depende del servicio que quiera proteger. Si quiero proteger un servicio web, como el OWA, no me sirve un certificado de usuario, necesito un certificado de servidor Web que identifique el sitio (la URL). En cambio si quiero firmar un documento, necesito un certificado de usuario que permita firmar documentos. Podemos decir que los certificados se crean con una finalidad concreta y sólo se pueden utiizar para esta finalidad.

¿Que es una Entidad Certificadora?

Es la encargada de gestionar los certificados. Por gestionar se entiende:

- La Emisión es la parte que genera los certificados. Se basa en permisos y directivas que definen la finalidad que debe tener cada certificado (firma, identificación, cifrado), el período de validez y para quién o qué se otorga. Generando una clave pública y privada, en caso de no disponer de un HSM (Hardware Security Module).

- Revocación se encarga de mantener y publicar la lista de certificados que, a pesar de tener un período de validez válido, por el motivo que sea han estado revocados. Es decir, se han invalidado (se ha visto comprometido, se ha robado o manipulado).

¿Tengo que comprar los certificados o puedo utilizar los míos?

Depende para que se vayan a utlizar y la confianza que se tenga en terceras personas o entidades. Todo el mundo puede tener una Entidad Certificadora propia, de hecho es lo más normal. ¿Pero que pasa cuando interviene un tercero? La confianza que pueda tener o implicaciones legales, pero eso es otra historia que tengo pendiente de explicar de manera más sencilla, de momento, montamos nuestra propia entidad certificadora.

Mi Entidad Certificadora

Para poder utilizar nuestros propios certificados en los diferentes servicios que necesitamos proteger podemos utilizar la Entidad Certificadora que aporta Windows Server. De esta manera tengo un control total sobre la propia infraestructura sin depender de terceros.

Hay dos maneras de instalar la Entidad Certificadora: de manera independiente o integrada en el Active Directory. La diferencia radica donde se publican las claves privadas y públicas. En caso que se tengan que proteger los certificados de usuarios a la hora de utilizarlos, es posible generar estos certificados en dispositivos HSM. Esta última opción es importante valorarla antes de hacer la instalación de la entidad ya que posteriormente, no será posible hacer el cambio.

Instalación del rol

Dependiendo del tipo de red (pequeña o grande) y la importancia de los certificados en la red, la entidad certificadora se instala en uno de los controladores de Active Directory o en un servidor independiente. No obstante, lo ideal es instalar la entidad certificadora en dos servidores independientes. Uno para la entidad certificadora raíz (que guardaremos a cal y canto) y el otro para una entidad certificadora subordinada, para gestionar los certificados. De momento, se describe el proceso de instalación y gestión de una sola entidad certificadora.

Desde el servidor Windows 2012, en el administrador del servidor, seleccionar Panel > Agregar roles y características.

Seleccionar la opción Instalación basada en características o en roles y hacer clic en el botón Siguiente.

Seleccionar el servidor al que se debe aplicar el nuevo rol y hacer clic en el botón Siguiente.

De la lista de roles, marcar Servicios de certificados de Active Directory. Al hacerlo pide para añadir las características asociadas al rol. Asegurar que también instalamos las herramientas de administración y hacer clic en el botón Agregar características. Volviendo a la pantalla de rol, hacer clic en el botón Siguiente.

La lista de características se deja tal cual. Hacer clic en el botón Siguiente.

Se ha detectado la instalación de los servicios de certificados y se explica un poco para que sirve. Hacer clic en el botón Siguiente.

Marcar los servicios del rol a instalar:

- Entidad de certificación

- Inscripción web de entidad de certificación (al seleccionar, añadir las características IIS necesarias).

Para esta instalación, saltamos las opciones siguientes:

- Respondedor en línea (permite publicar la lista de revocación en entornos complejos)

- Servicio de inscripción de dispositivos de red (permite hacer solicitudes de certificados a dispositivos de red)

- Servicio web de directiva de inscripción de certificados (permite asignar directivas a equipos y usuarios externos al dominio de seguridad)

- Servicio web de inscripción de certificados (permite hacer inscripciones a equipos y usuarios externos al dominio de seguridad)

Hacer clic en el botón Siguiente.

Resumen de la instalación, hacer clic en el botón Instalar.

Terminada la instalación, se informa que se requieren de pasos adicionales: configurar la entidad certificadora. Hacer clic en el enlace (Configurar Servicios de certificados de Active Directory en el servidor de destino) para iniciar el asistente.

Configuración de la entidad certificadora

Al iniciar el asistente, lo primero que se pide es el usuario con el que se configurará la entidad certificadora:

- Entidad Certificadora independiente, tiene que ser un administrador local.

- Entidad Certificadora empresarial (integrada con el Active Directory), tiene que ser un administrador de organización (no Admin. del dominio, sino Admin. de empresa).

Seleccionar el usuario correspondiente y hacer clic en el botón Siguiente.

Marcar los servicios a configurar:

- Entidad de certificación

- Inscripción web de entidad de certificación

Hacer clic en la opción Siguiente.

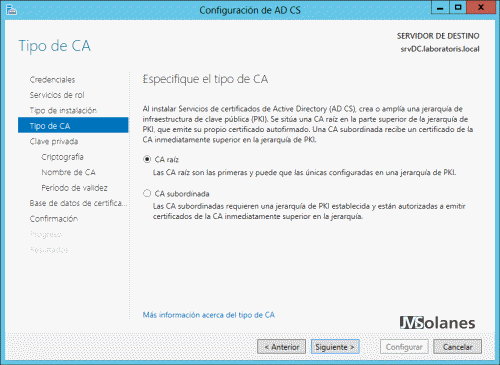

Seleccionar el tipo de entidad certificadora: Empresarial o Independiente. En este caso, seleccionar Empresarial para integrarla al Active Directory. Hacer clic en el botón Siguiente.

Tipo de entidad certificadora: raíz o subordinada. Como que es la primera, seleccionar raíz y hacer clic en el botón Siguiente. En caso de desplegar la subordinada, obviamente se seleccionaría esta otra opción, indicando la entidad certificadora raíz de la que tiene que colgar.

Gestión de la clave privada de la Entidad Certificadora. Como que se está creando una nueva entidad certificadora seleccionar crear una clave privada nueva. En caso de recuperación de desastre de la entidad certificadora o por los motivos que sean, se puede utilizar una clave privada ya existente. Hacer clic en el botón Siguiente.

Criptografía para la Entidad Certificadora. ¿Como dices? ¿Cripto que? El algoritmo con el que se generan las claves y los hash (firmas) de los certificados. Como más altos, más difíciles de romper. Seleccionar RSA#Microsoft Software Key Storage Provider a 4096 con hash SHA256. Hacer clic en el botón Siguiente.

Se identifica la entidad certificadora. Por defecto se proporciona el nombre del dominio, seguido del equipo y termina con las siglas CA. A gusto de cada administrador. Yo prefiero indicar el nombre de la empresa, para que sea más fácil de identificar para las personas. Hacer clic en el botón Siguiente.

Período de validez del certificado de la Entidad Certificadora, por defecto a 5 años. Y si, se debe poner un período de validación que se pueda controlar. No poner mucho tiempo porque si se compromete la clave de la entidad certificadora se tendrían problemas de seguridad serios. Hacer clic en el botón Siguiente.

Ubicación de la base de datos y registros de los certificados. En la misma unidad o por seguridad mejor en otra unidad o partición. Hacer clic en el botón Siguiente.

Ya está todo a punto, sólo queda aplicar la configuración en la entidad certificadora. Hacer clic en el botón Configurar.

Se tiene que terminar la configuración con un todo correcto. Hacer clic en el botón Cerrar.

Primeros pasos con la Entidad Certificadora

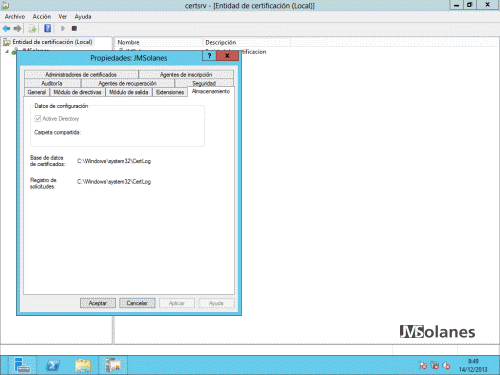

Antes de empezar a dar certificados, a pesar de que ya están las plantillas estándar definidas, se debe personalizar un poco, la Entidad Certificadora según las necesidades. Abrir la consola de gestión de la propia entidad: desde el administrador del servidor, seleccionar el menú Herramientas > Entidad de certificación.

Botón derecho sobre el nombre de la entidad certificadora y seleccionar Propiedades para visualizar y editar la configuració de la misma.

Echando un vistazo a las diferentes opciones que se pueden dejar con la configuración por defecto:

Módulo de Directivas

Módulo de salida

Almacenamiento

Auditoría

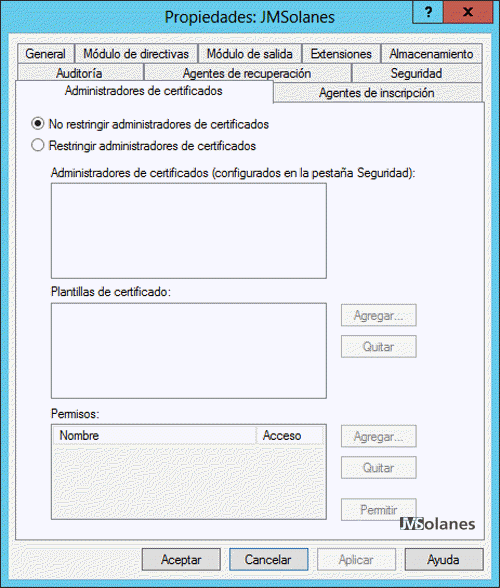

Administradores de certificados

Agentes de inscripción

Seguridad. Quien puede administrar la entidad certificadora.

Y los que sí se deben modificar:

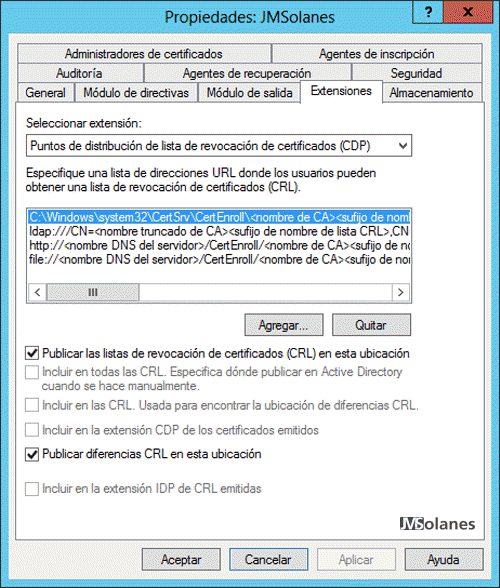

Extensiones. Donde se publica la lista de revocación y desde donde se puede conseguir el certificado generado por la entidad.

Agentes de recuperación. Si un usuario ha perdido la clave privada del certificado, como lo recupero.

Visión general de la Entidad Certificadora. ¿Donde están las cosas?

La entidad certificadora se organiza en carpetas:

- Certificados revocados. Lista de los certificados que a pesar del periodo de validez es correcto, el administrador los ha dado como no válidos por los motivos que sean. Es decir, en caso de utilización y si se ha consultado correctamente la lista de revocación, se informa que el certificado está revocado.

- Certificados emitidos. Todos los certificados que ha generado la entidad certificadora y que no se han revocado. Ojo, también incluye los que ya han caducado.

- Solicitudes pendientes. En caso que las plantillas pidan autorización del administrador de la Entidad Certificadora para emitir el certificado, en este apartado se visualizan los certificados que se piden. El Administrador tiene que aprobar o denegar la solicitud de cada certificado según corresponda.

- Errores en las solicitudes. Como indica el nombre, errores que se hayan producido al hacer la solicitud del certificado. Una petición mal formada, problemas con las plantillas.

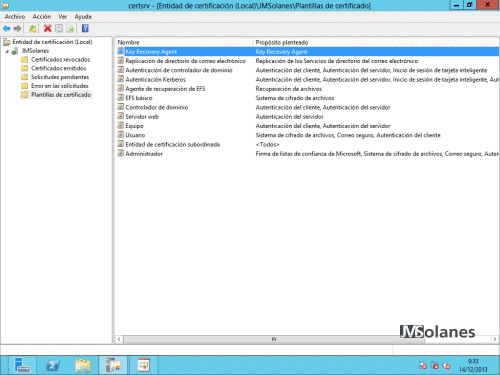

- Plantillas de certificado. Los tipos de certificados que puede generar la entidad certificadora. Por defecto ya incluye unos cuantos que quizás puedan servir. Yo recomiendo modificar con los que trabajo: usuario, equipo, servidor web y agente de recuperación.

Plantillas de certificado

Haciendo clic con el botón derecho del ratón sobre la carpeta Plantillas de certificado, permite administrar y publicar las diferentes plantillas disponibles en la entidad certificadora. Es importante hacerlo antes de generar los certificados para la finalidad escogida. Seleccionar Administrar. Según el tipo de Entidad Certificadora y versión del sistema operativo aprarecen más o menos plantillas.

Las plantillas de sistema no se pueden modificar. Se debe generar una copia de la misma y modificar a gusto. Haciendo clic sobre la plantilla con el botón derecho del ratón y seleccionar Plantilla duplicada.

Lo primero que se pide es por la compatibilidad de la plantilla. Es importante, ya que según el sistema operativo que la tenga que utilizar la verá o no.

Cambiando el sistema operativo de la Entidad Certificadora o del destinatario del certificado se informa de los cambios que se producen en la plantilla.

La pestaña general, permite especificar el nombre de la nueva plantilla, así como el período de validez y renovación.

En el tratamiento de la solicitud se especifica el propósito para el que se genera el certificado. En el ejemplo, un certificado de usuario puede ser para cifrar, para firmar, para firmar y iniciar sesión con tarjeta inteligente o para cifrar y firmar.

El cifrado del certificado. Como más alto más fuerte y por lo tanto más difícil de romper.

Plantillas sustituidas. Si la nueva plantilla sustituye una plantilla que ya estaba publicada. En este caso, añadir la plantilla que sustituye.

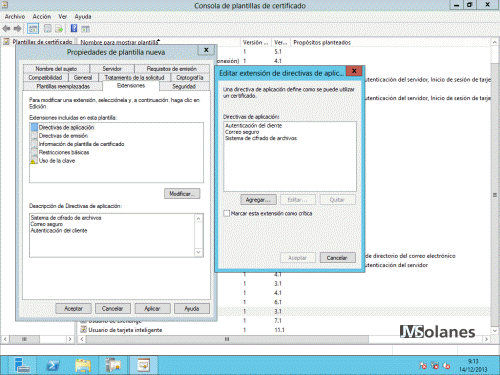

Las extensiones que se asocian al certificado:

- Directivas de aplicación. Para que se puede utilizar el certificado.

- Directivas de emisión. En que condiciones se puede emitir el certificado.

- Restricciones básicas. Para volver a emitir certificados a otras entidades.

- Uso de la clave.

En seguridad, se especifique quien puede ver la plantilla y/o pedir el certificado a petición o de manera automática.

Nombre del sujeto. Especifica como se construye la identidad a proteger (dirección de correo electrónico, nombre de usuario, nombre de equipo, etc…)

Servidor. Información referente a la protección del certificado.

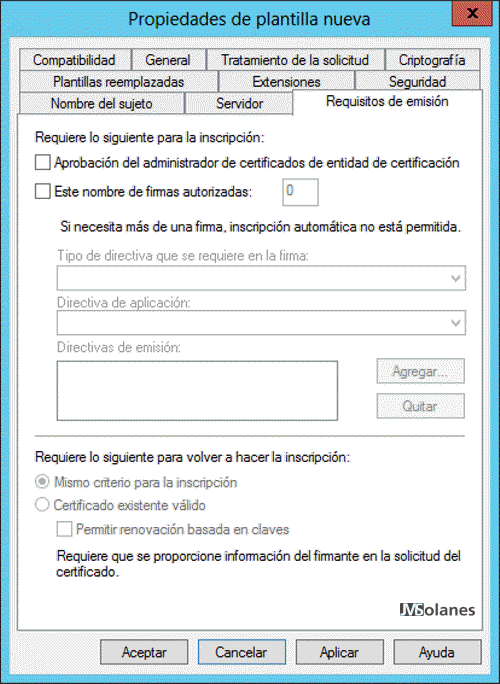

Requisitos para la emisión. ¿Que se tiene que cumplir para poder emitir el certificado: tiene que estar autorizado por un administrador? (la petición va a la carpeta de solicitudes pendientes), ¿lo tiene que autorizar un administrador o más de uno?…

Agente de recuperación

A nivel empresarial, es interesante poder recuperar la clave privada de un certificado emitido a partir de la entidad certificadora. Sobre todo en casos que el usuario pueda haber abandonado la empresa, eliminado por accidente el certificado, etc…

ANTES de generar los certificados susceptibles de poder recuperar la clave privada, se debe proceder a generar el certificado del Agente de Recuperación.

Desde la consola de administración de la Entidad Certificadora, botón derecho del ratón en Plantillas de certificado y seleccionar Administrar. Localizar la plantilla Key Recovery Agent (o bien agente de recuperación de claves), botón derecho del ratón y seleccionar propiedades. Confirmar el período de validez según corresponda.

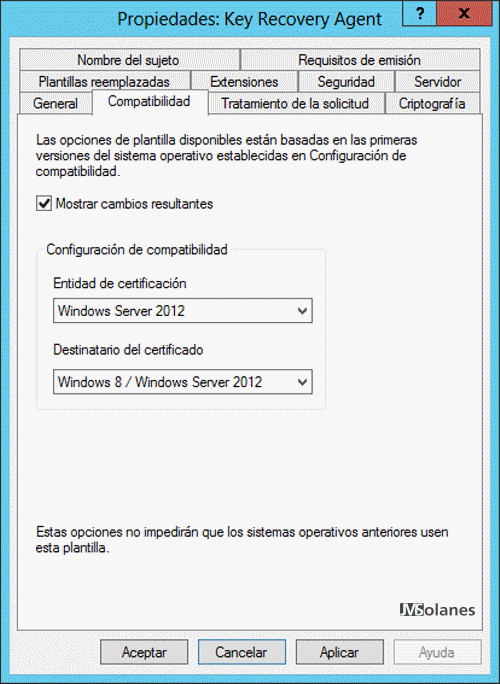

En compatibilidad, escoger el sistema operativo de la entidad certificadora correspondiente: Windows Server 2012; y el del destinatario: Windows 8/Windows Server 2012.

En criptografía, aumentar la clave a 4096.

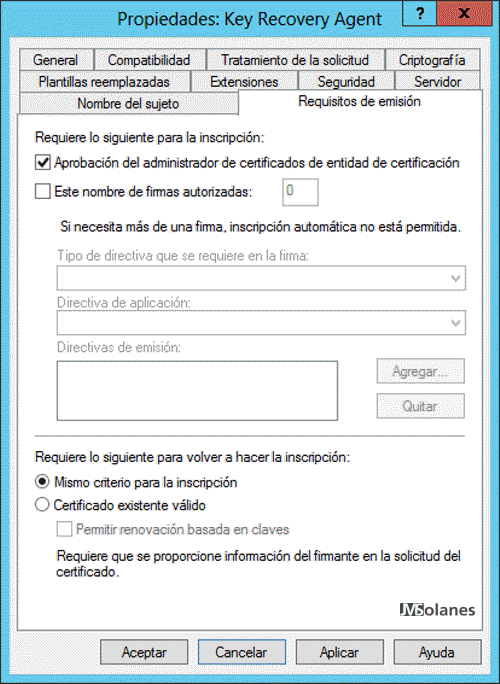

Requisitos de emisión. Según convenga. Desmarcar o marcar la opción «Aprobación del administrador de certificados de entidad de certificación». En caso de estar marcada, una vez generado el certificado, se debe aprobar la solicitud por un administrador de forma manual desde la consola de la Entidad Certificadora.

Hacer clic en el botón Aceptar y cerrar la consola de plantillas de certificado.

Botón derecho sobre la carpeta Plantillas de certificado, seleccionar Nuevo > Plantilla de certificado que se va a emitir.

Seleccionar Key Recovery Agent, hacer clic en el botón Aceptar.

Comprobar en la lista de plantillas disponibles que aparece Key Recovery Agent.

Generar el certificado del agente de recuperación para el Administrador

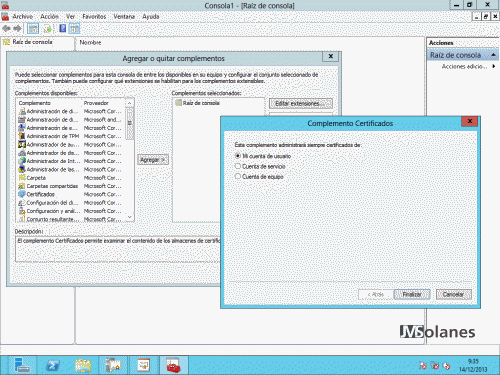

Iniciar una consola de administración (Windows + R y escribir mmc). Añadir el complemento de certificados. Archivo > Agregar o quitar complementos > Certificados > Mi cuenta de usuario. Hacer clic en el botón Finalizar y Cerrar.

Desde el árbol de carpetas de la izquierda, seleccionar Certificados: usuario actual > Personal > Certificados. Botón derecho del ratón, seleccionar Todas las tareas > Solicitar un nuevo certificado…

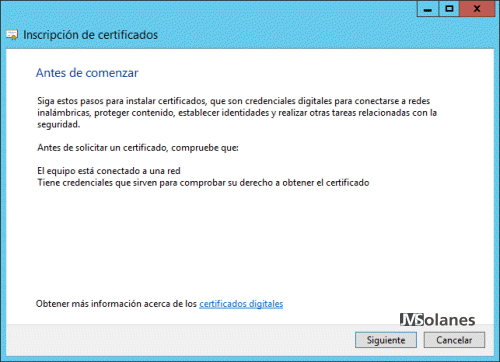

Se inicia el asistente para la solicitud de un certificado, hacer clic en el botón Siguiente.

Permite escoger la directiva para la inscripción de certificados, de momento saltar este paso. En entradas posteriores explicaré como generar estas directivas para inscripciones. Hacer clic en el botón Siguiente.

Seleccionar la opción Key Recovery Agent para generar la plantilla de agente de recuperación. Hacer clic en el botón Inscribir.

Se genera la solicitud, pero queda como Inscripción pendiente. Hacer clic en el botón Finalizar.

Volver a la consola de administración de la Entidad Certificadora. Seleccionar la carpeta Solicitudes pendientes. Se visualiza la solicitud pendiente.

Botón derecho del ratón, seleccionar Todas las tareas y la opción que corresponda: Emitir o Denegar. Seleccionar Emitir.

La solicitud pendiente desaparece, seleccionando la carpeta de certificados emitidos, se puede observar el nuevo certificado.

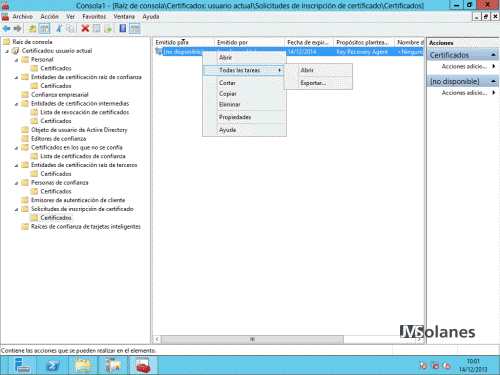

Volver a la consola de certificados que se ha abierto antes (con la que se ha hecho la petición). Seleccionar la carpeta Solicitudes de inscripción de certificado > Certificados. Botón derecho sobre la solicitud pendiente. Seleccionar Todas las tareas > Exportar…

Se inicia el asistente de exportación de certificados. Hacer clic en el botón Siguiente.

Indicar si se quiere exportar la clave privada o no. Seleccionar la opción exportar la clave privada y hacer clic en el botón Siguiente.

Seleccionar las opciones de exportación. Se puede dejar por defecto. Hacer clic en el botón Siguiente.

Al incorporar la clave privada en la exportación, hay que definir una contraseña para el certificado. Indicar la contraseña y hacer clic en el botón Siguiente.

Indicar la ruta y el nombre del archivo donde guardar el certificado. Hacer clic en el botón Siguiente.

Finalización del asistente. Hacer clic en el botón Finalizar. Se confirma la exportación. ¡¡¡Guardar esta copia en un lugar seguro!!!

Hecha la copia de seguridad del certificado se puede borrar la solicitud de inscripción que ha quedado pendiente.

Volver al administrador de la Entidad Certificadora, seleccionar el nombre de la entidad certificadora > propiedades > pestaña Agente de recuperación. Seleccionar Archivar la clave. Indicar el número de agentes de recuperación necesarios para recuperar una clave (por ejemplo 1). Hacer clic en el botón Agregar agente de recuperación con lo que permite seleccionar el certificado del agente de recuperación que se acaba de crear. Hacer clic en el botón Aceptar.

Se advierte que se tiene que reiniciar la entidad certificadora, hacer clic en el botón Si.

Volver a visualizar las propiedades de la entidad certificadora > Agente de recuperación para verificar que se ha cargado correctamente y es válido.

Al ser un tema que considero muy denso de asimilar y, empieza a ser interdisciplinario (intervienen varios servicios), hacemos una pausa. En una próxima entrada se verá como preparar las plantillas de usuario, equipo y servidor Web; la inscripción automática mediante Directivas de Grupo del Active Directory, el portal de inscripción Web y la recuperación de las claves privadas.

¿Te ha gustado el artículo? Lo puedes compartir en las redes sociales. También puedes dejar tu opinión, comentario o sugerencia. ¡Gracias!

Similar Posts by The Author:

- Microsoft SQL Server con SMB3

- Microsoft SQL Server amb SMB3

- Containers en Linux

- Containers amb Linux

- Migrar el servidor de archivos a Windows Server 2019

- Migrar el servidor de fitxers a Windows Server 2019

- Puerta enlace a Azure en el Windows Admin Center

- Porta enllaç a Azure en el Windows Admin Center

- Hola mundo! WordPress 5 y Gutenberg

- Hola món! WordPress 5 i Gutenberg

Hola Josep, excelente articulo, me gustaría saber si tienes información de como configurar los certificados internos dentro de una red corporativa, por ejemplo cuando alguien configura el puerto 443 (HTTPS) siempre sale un error de certificado, pero si el servicio es interno no debería validar nuestra propia entidad certificadora ??

a la espera de tus comentarios

gracias

Tienes que cargar el certificado público de la CA en los equipos como entidad raíz de confianza. Normalmente se hace una GPO en el Active Directory. De esta forma todos los equipos pasan a confiar en ella. Tambíen tienes las políticas de inscripción de certificados automáticos para usuarios y equipos que controlas del mismo modo.

Revisando el bloc creía tener un artículo con la definición de esta política, lo preparo para los próximos días.

Saludos,

Estimado, buenas noches.

He tratado de seguir la secuencia pero me detuve debido a que no encuentro la opción «Nuevo certificado que se va a emitir (K.R.A)», no se me muestra y tampoco la carpeta Certificados a nivel de Certificados:Usuario Actual. Por ende no puedo continuar. Favor su apoyo.

Muchas gracias

Recuerda que los certificados de usuario estan en la consola de administración (MMC) añadiendo el componente de Certificados y seleccionando el perfil de usuario.

El certificado (KRA) Key Recovery Agent, puede variar el nombre según el idioma del sistema operativo. También tiene que estar publicado en la entidad certificadora tal como indica el artículo para que esté disponible para el sistema operativo desde el que se está generando dicho certificado. Si en la plantilla has publicado el Key Recovery Agent para Windows Server 2016 y estás intentando generar el certificado desde un equipo Windows Server 2012 R2, este no dará la opción. En este caso, debes modificar la plantilla de la Entidad Certificadora para que emita certificados para Windows Server 2012 R2.

Saludos,

falto la test desde el usuario del certificado

Disculpa John, no entiendo el comentario, ¿Qué te faltó?

saludos.

De antemano gracias por publicar este tipo de contenido que sirve para comprender ciertos aspectos que uno no maneja. ahora le indico mi tema.

A la compañía que presto servicio le hicieron una auditoria de vulnerabilidades con el rapid7. Nos aparecieron problemas con los certificados auto firmado y certificados CA.

Llega a solventar el problema los auto firmados ya que uno de los DC tiene una entidad certificadora pero no se solvento los certificados CA entonces me puse a revisar por que fallo, el rapdi7 (quiero aclarar que mi servidor web no sale directamente a Internet hay un equipo que entrega hacia el cliente los certificados necesarios para hacer la pagina segura https) ,el rapid7 revisa todo los servidores de forma interna a la red) es decir por debajo de mis capas de seguridad.

continudando el Rapid7 indica este punto TLS/SSL certificate signed by unknown, untrusted CA

para una visión mas amplia:

1. MI DC esta en WS2008 y Mi servidor web esta en WS2012.

2. Tengo dominios diferentes el cual pregunto ¿Mi entidad certificadora debe estar en el mismo dominio?

3. tengo un DC en WS2012

para solventar el problemas de los certificados CA el DC ws2012 puede emitir los certificados CA a todas las maquinas ? a todos mis dominios.

Muchas Gracias.

Hola Alejandro, desconozco el Rapid7 y el informe que haya generado. Ahora bien, sobre las preguntas de la entidad de certificación:

Puedes utilizar cualquier entidad de certificación en tu red, lo único que debes hacer es distribuir su clave pública a los equipos que deban utilizarla

¿Debe estar integrada en Active Directory o no? Eso depende de si asocias servicios automáticos, como la generación de certificados para los equipos o usuarios de forma automática, así como controlar la seguridad de peticiones de la misma

¿Puedo utilizar certificados en otro dominio de Active Directory emitidos por mi entidad? La respuesta es si, siempre y cuando no sean automáticos. Si los necesitas para generar un certificado Web en que le pasas la petición al servicio no hay ningún problema, más allá de tener la clave pública de la CA como entidad raiz de confianza.

El mensaje que indicas es de untrusted CA, eso significa que la clave pública de tu entidad certificadora NO se ha añadido a los almacenes de entidad raiz de confianza. En los equipos Microsoft Windows, esto lo puedes lograr generando una GPO que importe esta clave pública. En dispositivos Linux, Mac, Mozilla, etc… debes importar esta clave pública al almacén de certificados.

Considerarias esto un error grave. En principio no, pero deberías solucionarlo, sobretodo para no acostumbrar a los usuarios que para acceder a tus servicios deben decirle que es una web de confianza cuando intentan cerrar el candado

¿Qué es más preocupante? Que los certificados vengan con SHA1, en ese caso debes migrar a como mínimo SHA-256 o SHA-512. Los navegadores informan que es un cifrado bajo y vulnerable.

Otro error que te pueden dar es si no has creado el certificado con el subject name, tambien es necesario a día de hoy que venga ese atributo para cerrrar correctamente, más ahora que los navegadores han puesto por defecto el protocolo HTTPS, marcando el HTTP como inseguro

Espero haberte contestado tus dudas, saludos,

buen dia, gracias por tan buen aporte, quiero implementar remote app para equipos fuera de oficina y para ello necesito la entidad certificadora, lo que no se es donde debo intalar este rol, si en el servidor de dominio o en el de escritorio remoto. estoy estancado en esto para poder continuar y poder oner en practica todo lo que tienenes en estos paso a paso , agradeceria bastante tu colaboracion. Gracias

Hola, si es una red pequeña y la quieres tener controlada, la puedes instalar en el controlador de dominio. Si es una red grande lo aconsejable es dedicar una equipo a ello, que esté el máximo protegido. Los certificados emitidos por la entidad son los que debes desplegar en los servicios de escritorio remoto.

buen día, gracias por tan buen aporte, quiero implementar remote app para equipos fuera de oficina y para ello necesito la entidad certificadora, lo que no se es donde debo instalar este rol, si en el servidor de dominio o en el de escritorio remoto. estoy estancado en esto para poder continuar y poner en practica todo lo que tienes en estos paso a paso , agradecería bastante tu colaboración. Gracias

Hola Ferney, la entidad certificadora es para generar certificados propios de conexión sin necesidad de comprarlos a una entidad comercial. Normalmente la entidad se instala en un equipo de la red, dependiendo del grado de importancia de la misma, sera en un equipo dedicado con otros equipos con las entidad subordinadas (infraestructura PKI).

No obstante, para redes pequeñas se acostumbra a instalar en uno de los servidores principales, por lo que dices en tu comentario, seria en el servidor de dominio. En el servidor de escritorio remoto, donde tendrás un IIS, ha este equipo le debes instalar el certificado configurado que solicites a la Entidad Certificadora (del servidor de dominio) para que cierre los túneles de las conexiones remotas.

Revisa mi entrada de Puerta enlace Escritorio Remoto para el acceso desde el exterior.

Saludos.

Buenas tardes Josep, gracias por su artículo. Estoy intentando buscar información para desinstalar una CA en windows server 2012 y además ese equipo es un DC que quiero despromover, ya que he migrado todo a windows server 2016. También hemos adquirido un certificado wildcard para nuestro dominio.

Para eliminar mi CA actual el primer paso es revocar los certificados emitidos, actualmente solo a mis DC (2 en windows server 2016 que son los que dejaré). Mi duda es que podría ocurrir con estos DC cuando les revoque el certificado? podría tener algún tipo de error en el funcionamiento del dominio?

Muchas gracias.

Hola Miguel Angel Manuel,

No les pasará nada, los pasos son correctos: revocas los certificados, desinstalas la CA y luego despromocionas los controladores de Active Directory.

cuando accedo via (miip)RdWeb desde internet puedo ingresar pero al darle click a la app publicada me dice que este equipo no puede comprobra la identidad e la puerta de enlace de escritorio remoto ? que hago?

No confias en la entidad certificadora que ha emitido el certificado de la puerta de enlace. Debes confiar en él a nivel de equipo y que el FQDN coincida con el emitido por el certificado para que cierre la conexión correctamente.

Buen día mi certificado Root venció pero no hay ningún certificado de agente de recuperación.

Tienes alguna recomendación para poder extender la vida útil del certificado o renovarlo?

Debes hacer un certificado de root nuevo incluyendo el anterior. No tiene nada que ver el agente de recuperación. A partir del nuevo certificado de entidad emisora debes volver a generar los otros certificados ya que también tendras caducados los certificados emitidos. No se pueden emitir certificados más allá de la fecha de caducidad de la CA.

Saludos

Buenos dias Josep, soy fanatico de tu blog desde venezuela.

Seguí por completo el desarrollo del tema de los cerificados, pero quedaste en publicar unos temas relacionados: como preparar las plantillas de usuario, equipo y servidor Web; la inscripción automática mediante Directivas de Grupo del Active Directory, el portal de inscripción Web y la recuperación de las claves privadas.

Si los has publicado realmente no los he podido ubicar, por favor enviame los link para seguirlos. Muchas gracias

Hola Josep,

¿Existe alguna forma de publicar el certificado mediante una GPO a ciertos equipos cliente que están en diferentes OUs?

Buen dia, elimine el server entidad certificadora porque ya se esta usando uno de proveedor, pero me esta pasando que cuando conecto cualquier servidor nuevo al servidor de directorio activo y sigue apareciendo el certificado antiguo, lo raro es que al estar eliminado, ya no deberia aparecer, donde podria eliminarlo ese certificado que se esta importando.

Hola Josep, muchas gracias por tus aportes, son bastante más claros que los del propio Microsoft. He creado la entidad certificadora y he creado un certificado para un servidor web donde tengo la intranet. El certificado raíz está ya implementado en los equipos cliente y si abro la web con Internet Explorer funciona bien. El problema es cuando lo abro con Chrome, al parecer estos certificados van sin el Subject Alternate Name (SAN) y al parecer Chrome no confía en estos certificados desde la versión 58. He buscado información pero no he encontrado nada para configurar el SAN en la entidad certificadora. Es un Windows Server 2016, si me pudieras ayudar te lo agradezco.

Un saludo.